云安全包括哪四个方面

1、云安全包括哪四个如下:数据安全:云安全是指通过物理层、网络层、主机/服务器/应用层以及应用层之间的各种安全措施实现对云环境中的数据进行全面保护。主要包括对数据的备份、恢复、加密、隐私保护等方面的技术手段。

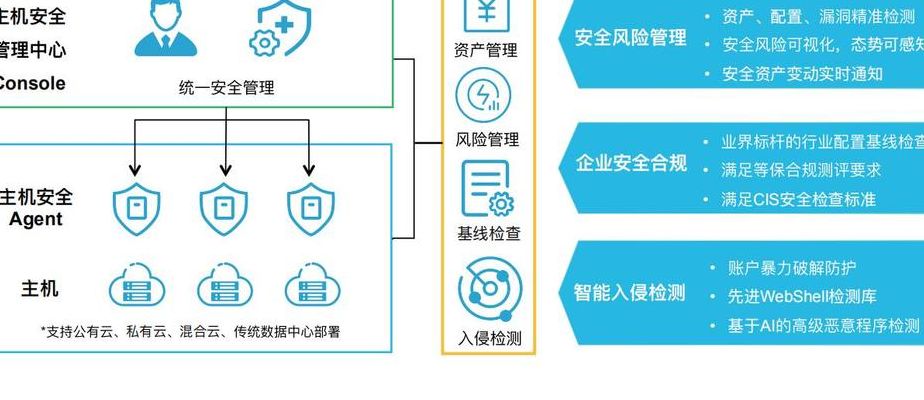

2、云安全涉及四个关键层面,分别是基础设施层、平台层、网络层和应用层,每个层面都至关重要,共同构成了云环境的综合安全架构。 基础设施层:这一层关注的是物理硬件和基础网络设备的安全,例如防火墙、路由器以及入侵检测和防御系统。

3、云安全包括基础设施层、平台层、网络层、应用层这4个层次。基础设施层 包括基础设施的安全,比如防火墙、路由器、入侵检测系统、安全通信等等。这些设备可以被部署在企业内部或公共云平台之上。平台层 包括应用程序、网站和数据库等。

4、云安全包括以下四个方面:恶意软件:包括病毒、蠕虫、木马、间谍软件等恶意程序,它们会破坏系统、窃取数据或进行其他恶意行为。网络钓鱼:网络钓鱼是指通过伪造真实网站或电子邮件,诱使用户输入敏感信息,从而窃取用户密码或引导用户访问恶意网站。

云安全包括哪四个

1、云安全包括哪四个如下:数据安全:云安全是指通过物理层、网络层、主机/服务器/应用层以及应用层之间的各种安全措施实现对云环境中的数据进行全面保护。主要包括对数据的备份、恢复、加密、隐私保护等方面的技术手段。

2、云安全涉及四个关键层面,分别是基础设施层、平台层、网络层和应用层,每个层面都至关重要,共同构成了云环境的综合安全架构。 基础设施层:这一层关注的是物理硬件和基础网络设备的安全,例如防火墙、路由器以及入侵检测和防御系统。

3、云安全包括基础设施层、平台层、网络层、应用层这4个层次。基础设施层 包括基础设施的安全,比如防火墙、路由器、入侵检测系统、安全通信等等。这些设备可以被部署在企业内部或公共云平台之上。平台层 包括应用程序、网站和数据库等。

4、云安全包括以下四个方面:恶意软件:包括病毒、蠕虫、木马、间谍软件等恶意程序,它们会破坏系统、窃取数据或进行其他恶意行为。网络钓鱼:网络钓鱼是指通过伪造真实网站或电子邮件,诱使用户输入敏感信息,从而窃取用户密码或引导用户访问恶意网站。

5、云安全的第一方面涉及基础设施层的安全,包括防火墙、路由器、入侵检测系统以及安全通信等。这些安全措施可以部署在企业内部或公共云平台上,用以保护基础设施免受威胁。平台层安全 云安全的第二个方面关注平台层的安全,即应用程序、网站和数据库的安全。

云应用安全包括哪些内容

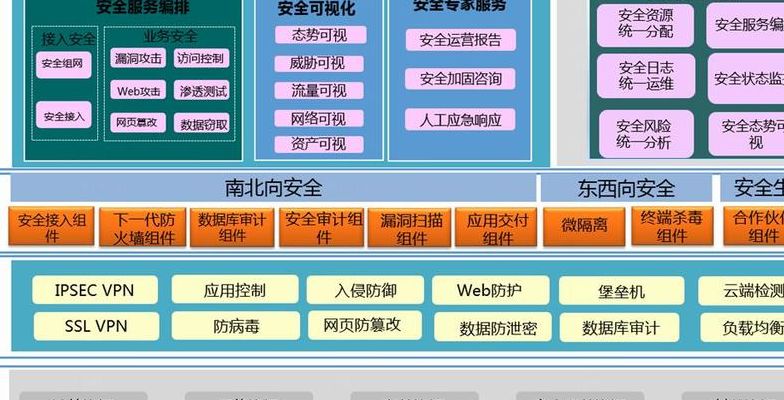

1、网络安全:云环境中的网络保护与传统网络存在差异。涉及的原则包括微分段或隔离区域、工作负载和应用程序;网络流量控制;应用程序层面的端到端加密;以及使用SSH、IPSEC、SSL等封装协议来增强虚拟私有云的部署。

2、数据安全:云安全是指通过物理层、网络层、主机/服务器/应用层以及应用层之间的各种安全措施实现对云环境中的数据进行全面保护。主要包括对数据的备份、恢复、加密、隐私保护等方面的技术手段。

3、云应用安全包括数据安全、计算级安全、网络安全、身份安全。数据安全 随着数据从公司的安全边界移至云,组织必须移到一个分层模型,以确保在共享的多租户云中正确隔离数据。必须使用诸如加密和令牌化之类的方法对数据进行加密,并通过诸如多重身份验证和数字证书之类的控件来保护数据。

4、云应用安全是一个综合性的领域,涵盖了多个关键方面,包括数据安全、计算安全、网络安全和身份与访问管理。 数据安全:随着数据存储从传统安全边界转移到云环境,组织必须采纳分层安全模型,确保在共享的多租户云平台上正确地隔离敏感信息。

一般云平台有哪些安全性因素?会不会泄露数据?

1、云平台安全性因素及数据泄露风险: 云平台采用虚拟化技术,用户通过账户控制资源。然而,这种模式可能导致身份冒用,从而越权访问未经授权的信息,增加了数据泄露的风险。 云终端的数据通常集中存储在核心存储设备上。

2、安全修复能力不足: 未能及时安装和应用安全补丁可能导致系统易受攻击。建议实施补丁管理系统,确保及时修补漏洞。 云平台配置错误: 配置失误可能导致敏感数据暴露。应遵循最小特权原则,使用IAM工具管理权限,审查IaC并确保HTTPS使用。 数据泄露: 通过漏洞攻击可能导致数据丢失。

3、云电脑的安全性是由多种技术和措施共同保障的。这些措施包括数据加密、访问控制、安全隔离技术、日志审计与监控以及防火墙与入侵检测系统等。云电脑平台会对用户的数据进行加密处理,确保数据在传输和存储过程中不被窃取或篡改。同时,通过严格的访问控制和安全隔离技术,云电脑可以防止未授权的访问和数据泄露。

4、数据安全:随着数据存储从传统边界转移到云平台,确保数据的隔离和加密变得至关重要。采用分层安全模型,利用加密技术和数据掩码等手段,以及通过多因素认证和数字证书等控件来维护数据的完整性。 计算安全:在云环境中,企业需要对运行的服务、托管的服务以及各种应用程序和工作负载实施计算级安全措施。

文章声明:以上内容(如有图片或视频亦包括在内)除非注明,否则均为网友提供或互联网,转载或复制请以超链接形式并注明出处。